Richtlijnen voor Ansible-serviceaccounts

Categories:

Probleem

In omgevingen die overstappen op automatisering, zoals Nederlandse overheidsinstanties, zijn teams die gewend zijn aan handmatig levenscyclusbeheer (LCM) en onderhoud vaak terughoudend om brede toegang te verlenen. Deze aarzeling leidt tot worstelingen bij het definiëren van permissies voor Ansible-serviceaccounts. Organisaties worstelen ook met onzekerheid over het aantal serviceaccounts dat moet worden aangemaakt—één gedeeld account of meerdere—en hoe permissies toe te wijzen. Teams geven de voorkeur aan beperkte sudo-regels op Linux of JEA op Windows om toegang te beperken. Echter, te restrictieve permissies kunnen automatisering belemmeren, logische tegenstrijdigheden creëren en de voordelen van IaC en GitOps ondermijnen.

Context

In omgevingen die beginnen met Ansible voor automatisering voeren engineers traditioneel taken handmatig uit op systemen. Bij handmatig LCM en onderhoud is er verhoogd bewustzijn dat accounts, inclusief serviceaccounts, vaak te brede permissies hebben. Deze zorgen strekken zich uit tot Ansible-serviceaccounts, wat leidt tot vragen over het aantal accounts en hun privileges, vooral in opstellingen met meerdere teams. Zonder automatisering is het implementeren en afdwingen van PoLP en JEA uitdagend. Het principe van minimale privileges (PoLP) is wenselijk, maar vereist zorgvuldig ontwerp om chaos, hoge kosten en frustratie te voorkomen. Logische tegenstrijdigheden ontstaan wanneer het beperken van Ansible voorkomt dat het zijn eigen beperkingen automatiseert, zoals JEA-configuraties.

Oplossing

Neem een gefaseerde benadering aan voor Ansible-serviceaccounts, beginnend met bredere toegang om bruikbaarheid te garanderen en progressief PoLP toepassend naarmate de automatisering volwassener wordt. Gebruik elementaire logica om beperkingen te evalueren en benadruk IaC/ GitOps als inherente risicobeperkers. Een kernconcept is het team-serviceaccount, waarbij je het behandelt als een “extra teamlid” genaamd Ansible. Dit sluit aan bij DevOps-principes van zelforganisatie, verantwoordelijkheid en het delegeren van onderhoud aan automatisering, ook al voelt het in het begin contra-intuïtief1.

Fase 1: Begin met admin/root-toegang en accountinstelling

- Verleen het Ansible-serviceaccount volledige admin/root-privileges op Windows- en Linux-hosts. Dit maakt volledige automatisering mogelijk zonder onmiddellijke barrières.

- Risico’s worden beperkt door IaC en GitOps: Wijzigingen worden gecodeerd in een Ansible-inventarisproject, gereviewed via merge requests, en idempotent toegepast. Geen directe menselijke toegang vermindert fouten en ongeautoriseerde wijzigingen.

- Vermijd de logische fout van het beperken van Ansible tot het punt waarop IaC-bruikbaarheid wordt ondermijnd. Bijvoorbeeld, als JEA Ansible beperkt, is handmatige interventie nodig voor JEA-instelling, wat in tegenspraak is met automatiseringsdoelen2.

- Voor organisaties met meerdere teams, begin met het voorzien van ieder team van zijn

eigen account. Beslis doordacht tussen één gedeeld account of accounts per team.

Geef prioriteit aan team-serviceaccounts als een kernconcept in DevOps, waar het

team centraal staat in zelforganisatie en verantwoordelijkheid. Behandel het

serviceaccount van het team als een “extra teamlid” genaamd Ansible, en delegeer

onderhoud aan automatisering. Dit kan in het begin contra-intuïtief lijken, omdat

instincten vaak neigen naar accounts per dienst, maar het sluit logisch aan bij

collaboratieve DevOps-principes1.

- Collaboratief enkel account: Teams kunnen één account delen als engineering en operations collaboratief zijn over teams heen. Dit bevordert samenwerking in een enkel Ansible-inventarisproject.

- Accounts per team: Voorkeur als teams afzonderlijke diensten beheren. Creëer één serviceaccount per team, met gebruik van Active Directory (AD)-groepen om permissies te delegeren. Nest dienstspecifieke groepen in teamgroepen voor overerving.

- In volwassen opstellingen, geef Ansible uitgebreide toegang (bijv. root over alle omgevingen) terwijl menselijke toegang beperkt wordt.

Fase 2: Introduceer PoLP

- Pas PoLP doordacht toe, niet blindelings. Naarmate je organisatie volwassener wordt in automatisering, ontwerp beperkingen voor team-Ansible-serviceaccounts op basis van een zorgvuldig beleid dat prioriteit geeft aan logica en beveiliging.

- Beleidsontwerp: Ontwikkel een duidelijk beleid dat beschrijft wanneer en hoe accounts te beperken. Bijvoorbeeld, beperkingen moeten alleen worden toegepast nadat brede toegang volledige automatisering heeft mogelijk gemaakt. Focus op accounts per team in omgevingen met meerdere teams, en beperk ze tot specifieke diensten of omgevingen die ze beheren. Gebruik tools zoals sudo-regels op Linux of JEA op Windows om precies genoeg privileges te verlenen voor vereiste taken.

- Elementaire logica in beperkingen: Zorg ervoor dat beperkingen logische principes volgen. Bijvoorbeeld, het is niet logisch om de permissies van het Ansible-serviceaccount te beperken tot minder dan die van accounts van teamleden, omdat het serviceaccount op een veiligere, auditeerbare manier opereert via IaC en GitOps3. Geef prioriteit aan het beveiligen van menselijke accounts eerst, en verfijn dan serviceaccounts.

- Implementatiestappen:

- Beoordeel huidige automatiseringsworkflows om minimale vereiste permissies te identificeren.

- Test beperkingen in niet-productieomgevingen met gebruik van inventarisprojecten om verstoringen in operaties te voorkomen.

- Herzie en update het beleid regelmatig naarmate de automatisering evolueert, en zorg ervoor dat het aansluit bij organisatorische beveiligingsdoelen zonder de efficiëntie te belemmeren.

Voordelen

- Risicobeperking: IaC en GitOps beperken menselijke fouten, waardoor brede toegang veiliger is dan handmatige methoden.

- Bruikbaarheid: Vermijdt frustratie van restrictieve opstellingen die automatisering breken.

- Schaalbaarheid: Gefaseerde benadering ondersteunt DevOps-transities, met logica-gebaseerde beslissingen die kostbare fouten voorkomen.

- Samenwerking: Accounts per team of gedeeld maken efficiënte workflows met meerdere teams mogelijk.

Alternatieven (optioneel)

- Strikte PoLP vanaf het begin: Haalbaar in sterk gereguleerde omgevingen, maar kan extra tools (bijv. SELinux) en initiële handmatige opstellingen vereisen, wat kosten verhoogt.

- Accounts per dienst: Leidt tot wildgroei in grote organisaties; gebruik alleen voor hoge isolatiebehoeften.

Voorbeelden en implementatie

Fase 1: Accountinstelling per team

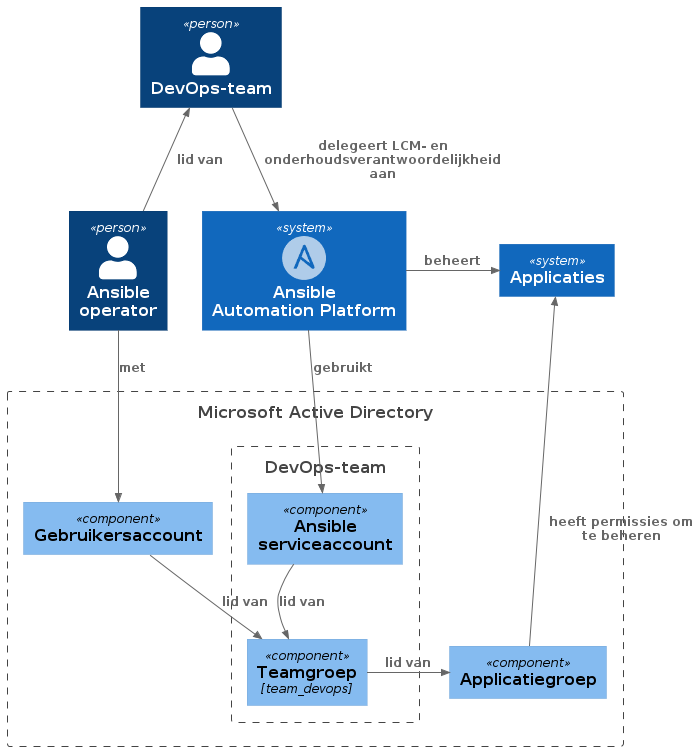

Dit diagram illustreert de structuur voor het beheren van serviceaccounts in een teamomgeving. Het behandelt de Ansible Automation Platform (AAP) als een integraal teamlid binnen een DevOps-team:

- AAP speelt een centrale rol in automatiseringsinspanningen en functioneert als een extra teamlid dat lifecycle management (LCM) en onderhoudstaken afhandelt.

- Om dit te ondersteunen, krijgt het DevOps-team een eigen groep in Microsoft Active Directory (AD), met een Ansible-serviceaccount toegevoegd als lid van deze teamgroep.

- Dit zorgt ervoor dat alle teamleden, inclusief het Ansible-serviceaccount, identieke permissies ontvangen via groepsvererving, wat consistentie en samenwerking bevordert.

- Het ondersteunt ook DevOps-, agile- en scrum-principes door gelijke

toegang, gedeelde verantwoordelijkheid en efficiënte automatiseringsworkflows te bevorderen.

Fase 2: Introduceren van PoLP

In fase twee introduceer je PoLP door regels van elementaire logica te volgen: begin met het beperken van gebruikersaccounts eerst, in plaats van het Ansible-serviceaccount. Bijvoorbeeld, Ansible engineers hebben misschien alleen toegang nodig tot development, terwijl Ansible operators toegang nodig hebben tot test, acceptatie en productie ook.

Focus op menselijke accounts om aan te sluiten bij de logische premisse dat serviceaccounts veiliger opereren via IaC en GitOps. Gebruik AD-groepen om deze beperkingen af te dwingen, en zorg ervoor dat het Ansible-serviceaccount voldoende privileges behoudt om configuraties te automatiseren zonder handmatige interventie. Test deze beperkingen in een niet-productieomgeving om logica te valideren en verstoringen te voorkomen.

Met elementaire logica kunnen we evalueren waarom een team-serviceaccount conceptueel steekhoudend is, ook al contra-intuïtief:

- Premissen:

- P1: DevOps benadrukt zelforganiserende teams die verantwoordelijkheid nemen voor hun diensten, inclusief automatisering.

- P2: Ansible fungeert als een geautomatiseerd “teamlid” dat onderhoudstaken idempotent afhandelt via IaC en GitOps.

- P3: Accounts per dienst fragmenteren verantwoordelijkheid en verhogen beheersoverhead.

- P4: Instincten geven voorkeur aan granulariteit per dienst, maar dit overziet teamcohesie in DevOps.

- Redenering: Uit P1 en P2 moet het serviceaccount aansluiten bij de teamstructuur, met overerving van teamniveau-permissies (bijv. via AD-groepen). P3 toont dat fragmentatie samenwerking belemmert, terwijl P4 een veelvoorkomende bias naar overbeperking benadrukt.

- Conclusie: Een team-serviceaccount bevordert DevOps-principes door uniforme, auditeerbare automatisering binnen het team mogelijk te maken, wildgroei te verminderen en efficiëntie te verbeteren.

- Premissen:

Met elementaire logica kunnen we de tegenstrijdigheid analyseren in het beperken van Ansible voor JEA-configuratie:

- Premissen:

- Redenering: Uit P1 en P2 moet Ansible admin-rechten hebben (P3). Maar P4 creëert een kip-ei-probleem: Ansible heeft JEA nodig voor toegang, maar kan JEA niet configureren zonder toegang.

- Conclusie: Het beperken van Ansible dwingt handmatige stappen af, wat P1 ondermijnt. Vrijstel daarom Ansible van JEA en verleen het admin-rechten voor volledige automatisering.

Met elementaire logica is het niet zinvol om permissies van het Ansible-serviceaccount eerst te beperken, in plaats van de gebruikersaccounts van teamleden:

- Premissen:

- P1: Ansible-serviceaccounts opereren via geauditeerde, idempotente IaC en GitOps-processen, wat menselijke fouten en ongeautoriseerde wijzigingen vermindert.

- P2: Accounts van teamleden betrekken directe menselijke toegang, wat risico’s op fouten of misbruik verhoogt.

- P3: Het beperken van het serviceaccount onder niveaus van teamleden creëert inconsistenties, omdat het account inherent veiliger is.

- Redenering: Uit P1 en P2 prioriteer het beveiligen van menselijke accounts (P3). De gecontroleerde aard van het serviceaccount maakt het veiliger voor bredere toegang.

- Conclusie: Focus beperkingen eerst op accounts van teamleden om beveiliging te verbeteren zonder onlogische beperkingen op automatiseringshulpmiddelen.

- Premissen:

Feedback

Was deze pagina nuttig?

Fijn om te horen! Vertel ons alstublieft hoe we kunnen verbeteren.

Jammer om dat te horen. Vertel ons alstublieft hoe we kunnen verbeteren.