Implementeren van PKI voor RWS GIS met Ansible

Categories:

Projecten:

c2platform/rws/ansible-gis

,

c2platform.core

,

c2platform.gis

Conform de gangbare praktijken binnen Nederlandse overheidsorganisaties, wordt de verantwoordelijkheid voor de creatie van SSL/TLS-certificaten vaak toebedeeld aan een aparte eenheid. De typische procedure omvat het genereren van een Certificate Signing Request (CSR), het versturen daarvan naar de aangewezen eenheid via TopDesk en het ontvangen van een officieel RWS-certificaat terug via e-mail.

Helaas, in dergelijke gevallen wordt automatisering vaak belemmerd door het ontbreken van APIs.

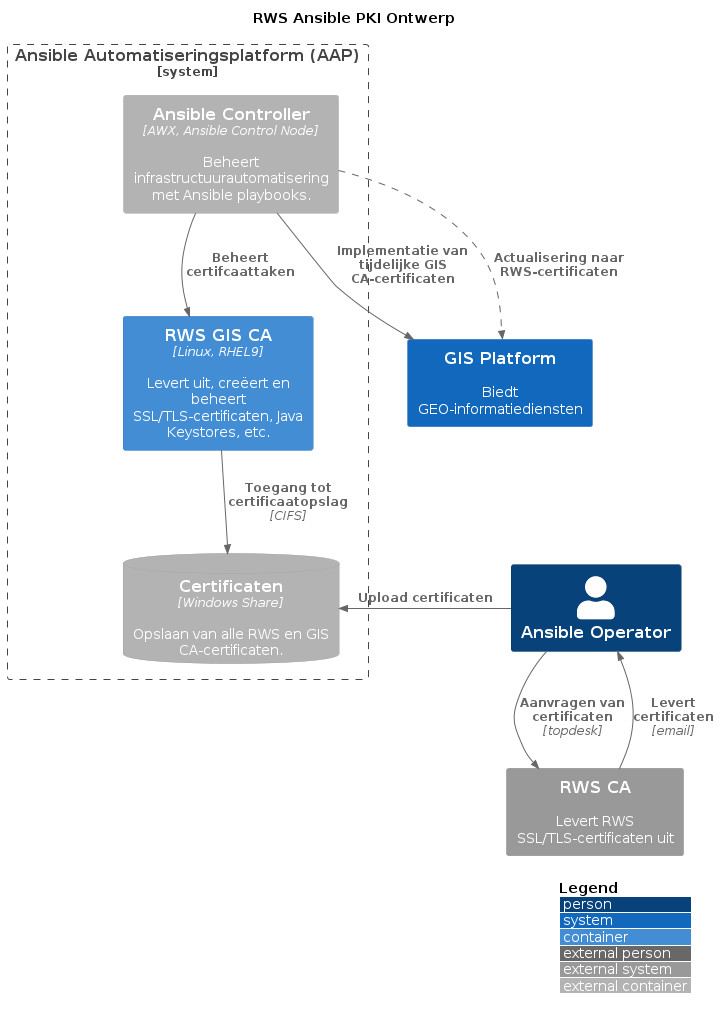

Dit gedeelte beschrijft de PKI architectuur voor het RWS GIS Platform, en benadrukt het gestroomlijnde genereren en beheren van SSL/TLS certificaten en Java KeyStores. Het proces is ontworpen voor volledige automatisering, waardoor handmatige interventies tot een minimum worden beperkt.

Hoewel er enkele handmatige stappen betrokken zijn, zijn deze niet essentieel en vormen ze geen belemmering voor het uitrollen van een volledig geautomatiseerd GIS Platform. Deze stappen kunnen onafhankelijk worden uitgevoerd ter nakoming van beveiligings- en conformiteitsstandaarden.

De benadering maakt gebruik van Ansible’s community.crypto collectie om een

eenvoudige Certificate Authority (CA) op te zetten. Deze CA server is eenvoudig,

met minimale vereisten, en wordt volledig aangedreven door Ansible zonder enige

lopende processen.

Voor gedetailleerde begeleiding, zie de Hoe een kleine CA te maken — Ansible Documentatie

. De c2platform.core.cacerts2 rol maakt gebruik

van de community.crypto collectie om de CA te implementeren.

Voor praktische verkenning, zie:

- Tomcat SSL/TLS en Java Keystore en TrustStore Configuratie voor Linux en Windows Hosts

- Creëer een Eenvoudige CA Server met Ansible

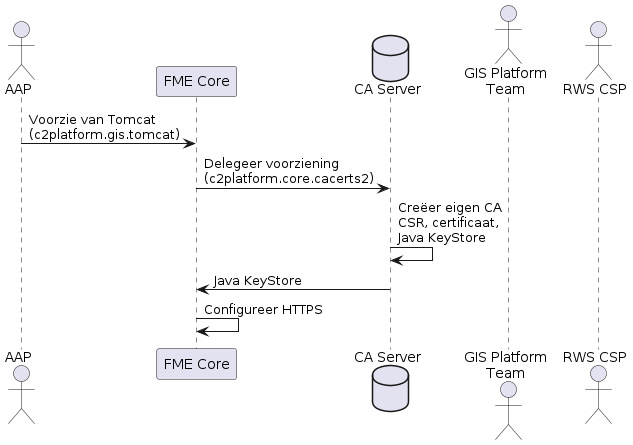

Stap 1: GIS CA-certificaten

Hieronder staat een sequentiediagram dat het geautomatiseerde voorzieningsproces

toont van SSL/TLS-certificaten en Java KeyStores voor diensten zoals Tomcat op

een FME Core-server. Het proces kan worden gegeneraliseerd naar elke

dienstvoorziening. De Tomcat rol gebruikt de c2platform.core.cacerts2 rol uit

de c2platform.core collectie om de creatie van certificaten en Java KeyStore

over te dragen aan een CA Server.

Elke Linux-server kan dienen als de CA Server, waarbij Linux de voorkeur heeft vanwege zijn uitgebreide Ansible module-ondersteuning. Deze strategische keuze centraliseert certificaatbeheer en -uitgifte, en verhoogt de veiligheid door de privésleutel van de CA te isoleren van doelsystemen.

Het resultaat is een systeem dat klaar is voor gebruik zonder dat er handmatige

stappen vereist zijn.

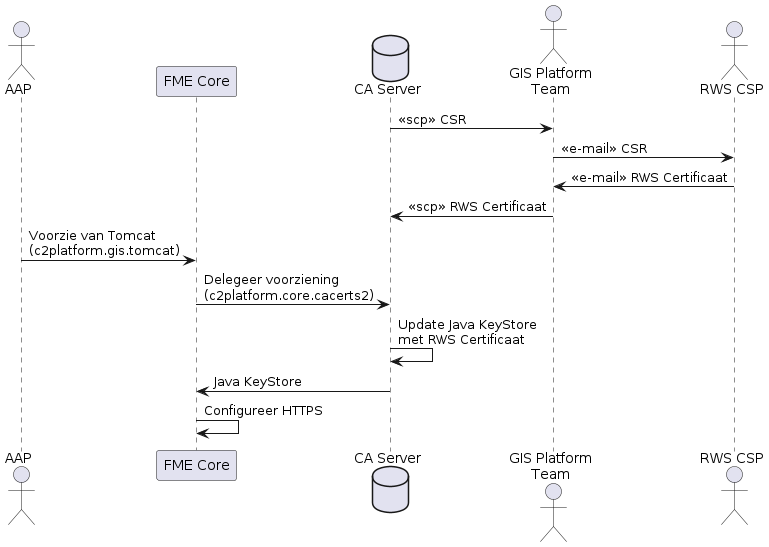

Stap 2: RWS-certificaten

Deze sequentie schetst het proces van het vervangen van tijdelijke certificaten

door officiële RWS-certificaten, in overeenstemming met RWS beveiligingsbeleid

dat vereist dat alle communicatie via HTTPS en met RWS-certificaten gebeurt.

Met de integratie van RWS-certificaten bereikt het platform volledige naleving en is het klaar voor een veilige productie-uitrol, volledig mogelijk gemaakt door middel van Ansible-automatisering.

Feedback

Was deze pagina nuttig?

Fijn om te horen! Vertel ons alstublieft hoe we kunnen verbeteren.

Jammer om dat te horen. Vertel ons alstublieft hoe we kunnen verbeteren.